ddos是什么,如何防止ddos攻擊,ddos攻擊100g成本多少

分布式拒絕服務攻擊(DDoS)是目前黑客經常采用而難以防范的攻擊手段。DoS的攻擊方式有很多種,最基本的DoS攻擊就是利用合理的服務請求來占用過多的服務資源,從而使合法用戶無法得到服務的響應。 DDOS攻擊手段是在傳統的DOS攻擊基礎之上產生的一類攻擊方式。單一的DOS攻擊一般是采用一對一方式的,當攻擊目標CPU速度低、內存小或者網絡帶寬小等等各項性能指標不高它的效果是明顯的。

--ddos攻擊原理及防范方法

DDoS攻擊五花八門,防不勝防,當你想建立一個防御系統對抗DDoS的時候,你需要掌握這些攻擊的變異形態。

DDOS攻擊最初被人們成為DOS(Denial of Service)攻擊,DOS攻擊的原理是:你有一臺服務器,我有一臺個人電腦,我就用我的個人電腦想你的服務器發送大量的垃圾信息,擁堵你的網絡,并加大你處理數據的負擔,降低服務器CPU和內存的工作效率。

隨著科技的告訴發展,類似DOS這樣一對一的攻擊已經起不了什么作用了,于是DDOS—分布式拒絕服務攻擊誕生了,其原理和DOS相同,不同之處在于DDOS攻擊是多對一進行攻擊,甚至達到數萬臺個人電腦在同一時間一DOS攻擊的方式攻擊一臺服務器,最終導致被攻擊的服務器癱瘓。

DDOS攻擊的方式

DDOS攻擊是目前市面上最常用、最熱的攻擊方式,其攻擊的方法有很多,常用的有以下三種:

SYN/ACK Flood攻擊:這種攻擊方法是經典最有效的DDOS攻擊方法,可通殺各種系統的網絡服務,主要是通過向受害主機發送大量偽造源IP和源端口的SYN或ACK包,導致主機的緩存資源被耗盡或忙于發送回應包而造成拒絕服務,由于源都是偽造的故追蹤起來比較困難,缺點是實施起來有一定難度,需要高帶寬的僵尸主機支持。

TCP全連接攻擊:這種攻擊是為了繞過常規防火墻的檢查而設計的,一般情況下,常規防火墻大多具備過濾TearDrop、Land等DOS攻擊的能力,但對于正常的TCP連接是放過的,殊不知很多網絡服務程序(如:IIS、Apache等Web服務器)能接受的TCP連接數是有限的,一旦有大量的TCP連接,即便是正常的,也會導致網站訪問非常緩慢甚至無法訪問,TCP全連接攻擊就是通過許多僵尸主機不斷地與受害服務器建立大量的TCP連接,直到服務器的內存等資源被耗盡而被拖跨,從而造成拒絕服務,這種攻擊的特點是可繞過一般防火墻的防護而達到攻擊目的,缺點是需要找很多僵尸主機,并且由于僵尸主機的IP是暴露的,因此此種DDOS攻擊方式容易被追蹤。

刷Script腳本攻擊:這種攻擊主要是針對存在ASP、JSP、PHP、CGI等腳本程序,并調用MSSQLServer、MySQLServer、Oracle等數據庫的網站系統而設計的,特征是和服務器建立正常的TCP連接,并不斷的向腳本程序提交查詢、列表等大量耗費數據庫資源的調用,典型的以小博大的攻擊方法。

防范DDOS攻擊并不一定非要用防火墻。

針對目前各大傳奇私服站長受到盛大或者某些卑鄙小人的無恥行為,我特地整理了防止DDOS的攻擊資料!

絕對可以防止針對傳奇端口,或者WEB的大流量的DDOS承受大約40萬個包的攻擊量

設置保護80.7000.7100.7200等你的傳奇端口的。

然后按下面整理的注冊表修改或者添加下面的數值。

請注意,以下的安全設置均通過注冊表進行修改,該設置的性能取決于服務器的配置,尤其是CPU的處理能力。如按照如下進行安全設置,采用雙路至強2.4G的服務器配置,經過測試,可承受大約1萬個包的攻擊量。

接下來你就可以高枕無憂了。

一部份DDOS我們可以通過DOS命令netstat -an|more或者網絡綜合分析軟件:sniff等查到相關攻擊手法、如攻擊某個主要端口、或者對方主要來自哪個端口、對方IP等。這樣我們可以利用w2k自帶的遠程訪問與路由或者IP策略等本身自帶的工具解決掉這些攻擊。做為無法利用這些查到相關數據的我們也可以嘗試一下通過對服務器進行安全設置來防范DDOS攻擊。

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParameters]

關閉無效網關的檢查。當服務器設置了多個網關,這樣在網絡不通暢的時候系統會嘗試連接

第二個網關,通過關閉它可以優化網絡。

"EnableDeadGWDetect"=dword:00000000

禁止響應ICMP重定向報文。此類報文有可能用以攻擊,所以系統應該拒絕接受ICMP重定向報文。

"EnableICMPRedirects"=dword:00000000

不允許釋放NETBIOS名。當攻擊者發出查詢服務器NETBIOS名的請求時,可以使服務器禁止響應。

注意系統必須安裝SP2以上

"NonameReleaseOnDemand"=dword:00000001

發送驗證保持活動數據包。該選項決定TCP間隔多少時間來確定當前連接還處于連接狀態,

不設該值,則系統每隔2小時對TCP是否有閑置連接進行檢查,這里設置時間為5分鐘。

"KeepAliveTime"=dword:000493e0

禁止進行最大包長度路徑檢測。該項值為1時,將自動檢測出可以傳輸的數據包的大小,

可以用來提高傳輸效率,如出現故障或安全起見,設項值為0,表示使用固定MTU值576bytes。

"EnablePMTUDiscovery"=dword:00000000

啟動syn攻擊保護。缺省項值為0,表示不開啟攻擊保護,項值為1和2表示啟動syn攻擊保護,設成2之后

安全級別更高,對何種狀況下認為是攻擊,則需要根據下面的TcpMaxHalfOpen和TcpMaxHalfOpenRetried值

設定的條件來觸發啟動了。這里需要注意的是,NT4.0必須設為1,設為2后在某種特殊數據包下會導致系統重啟。

"SynAttackProtect"=dword:00000002

同時允許打開的半連接數量。所謂半連接,表示未完整建立的TCP會話,用netstat命令可以看到呈SYN_RCVD狀態

的就是。這里使用微軟建議值,服務器設為100,高級服務器設為500。建議可以設稍微小一點。

"TcpMaxHalfOpen"=dword:00000064

判斷是否存在攻擊的觸發點。這里使用微軟建議值,服務器為80,高級服務器為400。

"TcpMaxHalfOpenRetried"=dword:00000050

設置等待SYN-ACK時間。缺省項值為3,缺省這一過程消耗時間45秒。項值為2,消耗時間為21秒。

項值為1,消耗時間為9秒。最低可以設為0,表示不等待,消耗時間為3秒。這個值可以根據遭受攻擊規模修改。

微軟站點安全推薦為2。

"TcpMaxConnectResponseRetransmissions"=dword:00000001

設置TCP重傳單個數據段的次數。缺省項值為5,缺省這一過程消耗時間240秒。微軟站點安全推薦為3。

"TcpMaxDataRetransmissions"=dword:00000003

設置syn攻擊保護的臨界點。當可用的backlog變為0時,此參數用于控制syn攻擊保護的開啟,微軟站點安全推薦為5。

"TCPMaxPortsExhausted"=dword:00000005

禁止IP源路由。缺省項值為1,表示不轉發源路由包,項值設為0,表示全部轉發,設置為2,表示丟棄所有接受的

源路由包,微軟站點安全推薦為2。

"DisableIPSourceRouting"=dword:0000002

限制處于TIME_WAIT狀態的最長時間。缺省為240秒,最低為30秒,最高為300秒。建議設為30秒。

"TcpTimedWaitDelay"=dword:0000001e

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetBTParameters]

增大NetBT的連接塊增加幅度。缺省為3,范圍1-20,數值越大在連接越多時提升性能。每個連接塊消耗87個字節。

"BacklogIncrement"=dword:00000003

最大NetBT的連接快的數目。范圍1-40000,這里設置為1000,數值越大在連接越多時允許更多連接。

"MaxConnBackLog"=dword:000003e8

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesAfdParameters]

配置激活動態Backlog。對于網絡繁忙或者易遭受SYN攻擊的系統,建議設置為1,表示允許動態Backlog。

"EnableDynamicBacklog"=dword:00000001

配置最小動態Backlog。默認項值為0,表示動態Backlog分配的自由連接的最小數目。當自由連接數目

低于此數目時,將自動的分配自由連接。默認值為0,對于網絡繁忙或者易遭受SYN攻擊的系統,建議設置為20。

"MinimumDynamicBacklog"=dword:00000014

最大動態Backlog。表示定義最大"準"連接的數目,主要看內存大小,理論每32M內存最大可以

增加5000個,這里設為20000。

"MaximumDynamicBacklog"=dword:00002e20

每次增加的自由連接數據。默認項值為5,表示定義每次增加的自由連接數目。對于網絡繁忙或者易遭受SYN攻擊

的系統,建議設置為10。

"DynamicBacklogGrowthDelta"=dword:0000000a

以下部分需要根據實際情況手動修改

-------------------------------------------------------------------------------------------------

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParameters]

啟用網卡上的安全過濾

"EnableSecurityFilters"=dword:00000001

同時打開的TCP連接數,這里可以根據情況進行控制。

"TcpNumConnections"=

該參數控制 TCP 報頭表的大小限制。在有大量 RAM 的機器上,增加該設置可以提高 SYN 攻擊期間的響應性能。

"TcpMaxSendFree"=

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParametersInterfaces{自己的網卡接口}]

禁止路由發現功能。ICMP路由通告報文可以被用來增加路由表紀錄,可以導致攻擊,所以禁止路由發現。

"PerformRouterDiscovery "=dword:00000000 asp?id=7745" width=1 border=0>

asp?id=7745" width=1 border=0>

話說用阿里云服務器已經一年多,這一年多的使用體驗來說,阿里云服務器至少對于我來說只能是很一般的,阿里云的服務器防御實在是特別一般以至于感覺很垃圾。

我的博客其實流量不大,不過由于我設計的一些主題使用較多,使得我網站的外鏈極多,這也導致了網站垃圾評論洶涌。所以有利也有弊啊。以前用虛擬主機的時候,人家就跟我說網站負載挺高的,當時也沒什么意識。

使用阿里云以來也讓我學到了不少東西,也對垃圾評論做了很多過濾,看文章WordPress垃圾評論防御記,以至于我不使用WordPress自帶的防垃圾評論的插件Akismet也能保證幾乎沒有垃圾評論,同時優化了主題數據庫請求,有利于網站的打開速度。

那之后的還算長的一段時間,網站至少在訪問上也是挺好的,當然這個在2014年12月24日終結。

24日開始阿里云通知服務器被DDoS攻擊,服務器進行訪問清洗,訪問清洗完直接就黑洞了。當然不知道DDoS的可以自行搜索下,阿里云服務器僅支持每秒請求流量5G,超過就黑洞,黑洞就是服務器禁止任何訪問,2.5小時解封。然后服務器就進入了流量清洗,黑洞,解封,再清洗。。。無限循環了。然后網站就訪問不了,服務器連不上,只能乘著重啟服務器成功那一刻將網站blog目錄改名,讓其訪問變為404,減少服務器php請求來讓服務器喘口氣。

只能限制攻擊的IP了,不過這種基本都是使用的肉雞攻擊的,DDoS攻擊這種全球性的難題還是沒什么辦法的。

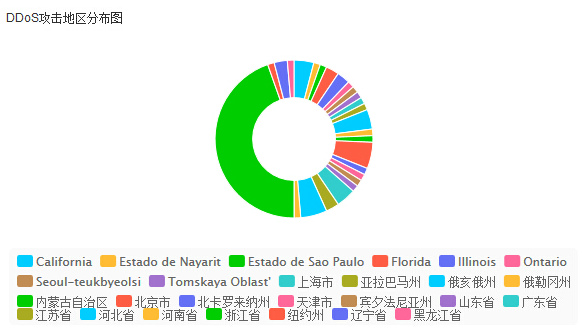

雖然不喜歡看網站日志,但是這個時候還是得硬著頭皮看起來。根據這些天粗糙得觀察也得要一些結論。

1、有國外的固定幾個IP不停的

POST /blog/xmlrpc.php

POST /blog/wp-cron.php

GET /blog/wp-login.php*

利用xmlrpc.php提供的接口嘗試猜解用戶的密碼,可以繞過wordpress對暴力破解的限制。這個想來是想暴力破解博客的密碼,這基本都是荷蘭的IP,提取IP然后deny其IP禁止訪問。

2、183.56.161.* 不間斷的GET網站的各個頁面,導致php請求異常的多,直接屏蔽這個IP段的訪問

3、這段時間內蒙古訪問的流量竟然是最多的,這很不正常,通過對日志IP進行提取,發現內蒙古的IP各有不同,這個比較難防了,我都是一段時間提取一次異常IP,然后過濾掉。

期間也嘗試了使用360網站衛士的dns,如果一個正常的沒有受到攻擊的網站,使用這個還是挺不錯的,他有緩存機制,能夠加快網站的訪問,同時堅持服務器的請求。

他上面也有網站放DDos攻擊,不過基本沒什么用,或者說我沒有看到他的作用。因為使用了他的緩存機制,服務器做的一些防IP過濾就沒有用了,因為當被限制的IP訪問的時候,會先訪問360的CND節點,CDN節點然后請求源服務器,這就導致了,源服務器認為訪問的IP來自cdn節點而不是被限制的IP,導致無法禁止訪問,同樣是的服務器的CPU跑滿,網站宕機。

目前還在跟他做著攻防,服務器還是不算穩定,時不時的訪問緩慢,或者短暫宕機。

攻擊好歹也半個月了,也該停停了,攻擊我等小站也沒多大意思,何必呢。

ddos打的是ip,要想自己服務器安全,ip地址隱藏起來只是第一步,第二步才是關鍵,那就是隱藏后對外的服務器要能抗得住攻擊。現在免費的能抗的及其有限,站長需要做的事找一家性價比高的云防廠商,一般云防護廠商都是基于CDN原理做的替身防護,所以自帶的還有CDN加速的效果,節省了站長購買服務器時昂貴帶寬的成本。大企業愿意多花錢買心安的就選了bat,中小企業注重性價比的可以考慮上海云盾,關鍵是他家有試用,試用后再決定是否繼續使用。